SSOでログインするためにHULFT Squareを設定してみよう

HULFT Squareは、Microsoft ADFS(Active Directory Federation Service)およびMicrosoft Entra ID(旧:Azure Active Directory)を使用したシングルサインオン(SSO)に対応しています。

SSOによるログインを可能にするためには、ADFSまたはMicrosoft Entra IDを設定してから、HULFT SquareでSSOを設定します。

ADFSの設定ついては、チュートリアル「SSOでログインするためのADFSをセットアップしてみよう」を参照してください。

Microsoft Entra IDの設定については、チュートリアル「SSOでログインするためのMicrosoft Entra ID(旧:Azure Active Directory)をセットアップしてみよう」を参照してください。

このシナリオではHULFT SquareでSSOを有効にするために、HULFT Squareの管理者が行う設定について説明します。

説明

SSOご利用のためのポイント

HULFT Square はユーザーをグループ単位で管理しているため、すべてのユーザーがいずれかのグループに属している必要があります。HULFT SquareにアカウントがないユーザーがSSOで初めてHULFT Square でログインする場合、ログイン時にユーザーのアカウントが作成されます。そのユーザーをいずれかのグループに割り振る必要があります。

このチュートリアルでは、Active DirectoryまたはMicrosoft Entra ID側にSSO利用ユーザーが属するセキュリティグループを作成し、HULFT Square 側のグループにマッピングすることで、ユーザーが指定されたグループにマッピングされるように設定しています。

-

SSOの設定をするには、ViewSSOとEditSSOの権限を含むSSOFullAccessのポリシーを設定する必要があります。

-

SSOを有効に設定されたユーザーは、パスワードの入力や多要素認証(MFA)によるログインは使用できません。

SSOを有効に設定されたユーザーがSSOでHULFT Squareにログインすると、以下の機能が無効になります。

-

MFA

-

ユーザーの招待

-

パスワードの変更

-

パスワードポリシー

-

-

EditSSOの権限を持つユーザーは、SSO機能が利用できなくなった場合に備え、SSOは有効にならず、必ずパスワードの入力でのログインとなります。

MFAを併用するなどして、セキュリティを担保することを強く推奨します。

-

ユーザー名は大文字と小文字が区別されます。

必要な作業と流れ

初めてSSO を使う場合には、特定のグループのユーザーに適用してその使い勝手などを確認した上で、全てのユーザーへの適用をお薦めします。このチュートリアルでは特定のグループのSSOを有効にしてから、全てのグループのSSOを有効にするシナリオで説明します。

以下の順で作業を行います。

操作手順

特定のグループのSSOを有効にする

SSOを有効にした場合の使い勝手などを確認するため、特定のグループのSSOを有効にします。

(1) SSOでログインするためのADFSまたはMicrosoft Entra ID(旧:Azure AD)をセットアップする

SSOでログインするためのADFSをセットアップする手順については、チュートリアル「SSOでログインするためのADFSをセットアップしてみよう」を参照してください。

SSOでログインするためのMicrosoft Entra IDをセットアップする手順については、チュートリアル「SSOでログインするためのMicrosoft Entra ID(旧:Azure Active Directory)をセットアップしてみよう」を参照してください。

(2) SSOの設定をするユーザーにEditSSOの権限を設定する

ユーザーおよびグループへのポリシーの設定方法については、「ユーザーおよびグループを設定してみよう」を参照してください。

-

> ユーザー管理 > シングルサインオンを選択します。

> ユーザー管理 > シングルサインオンを選択します。 -

シングルサインオンページで編集を選択します。

-

シングルサインオンの編集ページで、SSOの情報を指定します。

ここでは以下の値を設定し、適用を選択します。

項目名

設定(例)

ステータス

オン - 特定のグループ

グループ

HULFT_Square_Users

IdP

ADFSまたはMicrosoft Entra ID

Eメールドメイン

所属している組織のEメールドメインを設定する。

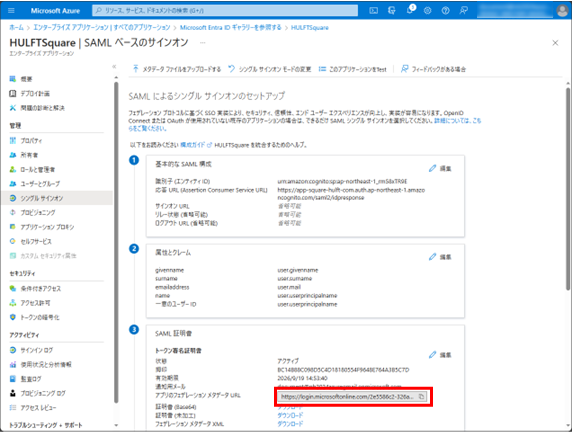

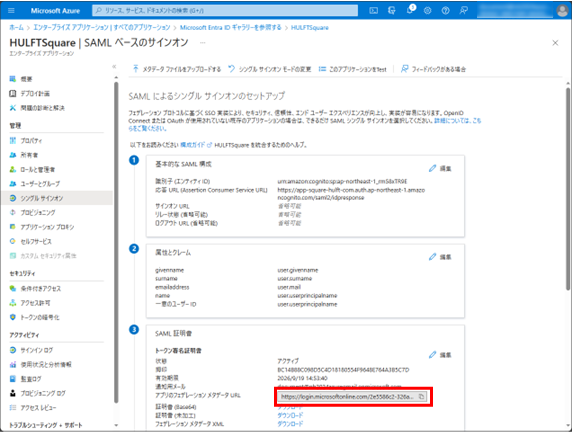

フェデレーションメタデータURL

-

ADFSの場合

https://<adfs-server-url>/FederationMetadata/2007-06/FederationMetadata.xml

-

Microsoft Entra IDの場合

SAML証明書のアプリのフェデレーションメタデータURLを入力する。

-

全てのグループのSSOを有効にする

特定のグループでSSOの使い勝手を確認できたら、全てのグループのSSOを有効にします。

SSOを有効にされたユーザーは、SSO経由でユーザーを招待することになります。

Active DirectoryまたはMicrosoft Entra IDのHULFT_Square_Usersに招待したいユーザーを追加して、ユーザーにHULFT Square のログインURLを連絡してください。

EditSSOの権限を持つユーザーであれば、引き続き > ユーザー管理 > ユーザーでユーザーを招待することができますが、上記のとおり、SSO経由でユーザーを招待してください。

> ユーザー管理 > ユーザーでユーザーを招待することができますが、上記のとおり、SSO経由でユーザーを招待してください。

(5) お客様環境のActive DirectoryまたはMicrosoft Entra IDのセキュリティグループにユーザーを追加する

手順(1) で作成したお客様環境のActive DirectoryまたはMicrosoft Entra IDのセキュリティグループHULFT_Square_Usersに、全てのユーザーを追加します。

-

> ユーザー管理 > シングルサインオンを選択します。

> ユーザー管理 > シングルサインオンを選択します。 -

シングルサインオンページで編集を選択します。

-

シングルサインオンの編集ページで、SSOの情報を指定します。

ここでは以下の値を設定し、適用を選択します。

項目名

設定(例)

ステータス

オン - 全てのグループ

IdP

ADFSまたはMicrosoft Entra ID

Eメールドメイン

所属している組織のEメールドメインを設定する。

フェデレーションメタデータURL

-

ADFSの場合

https://<adfs-server-url>/FederationMetadata/2007-06/FederationMetadata.xml

-

Microsoft Entra IDの場合

SAML証明書のアプリのフェデレーションメタデータURLを入力する。

-

(7) ユーザーにHULFT SquareのログインURLを連絡する

手順(5) で追加した全てのメンバーにHULFT SquareのログインURLを連絡し、SSOを使用してログインできるか、確認を依頼します。

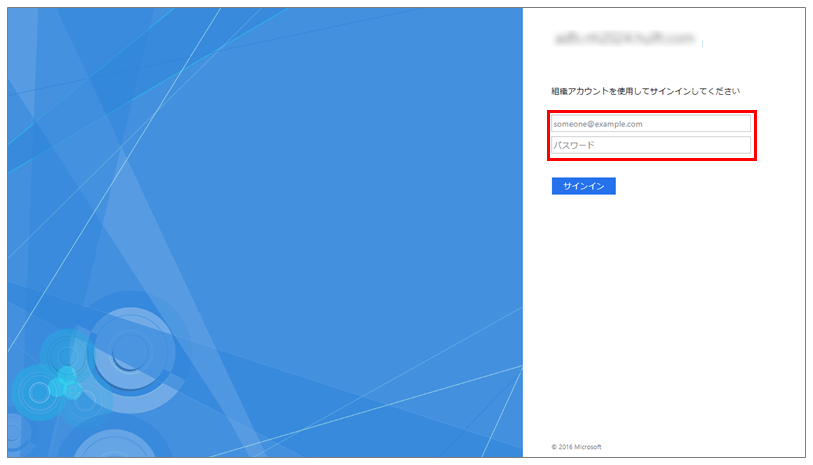

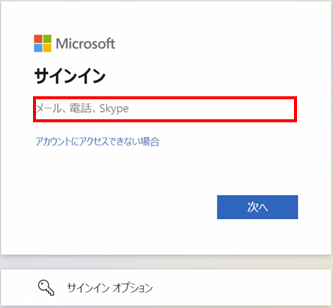

ユーザーがログインできたことを確認してください。