SSOでログインするためのMicrosoft Entra ID(旧:Azure Active Directory)をセットアップしてみよう

HULFT Squareは、Microsoft Entra ID(旧:Azure AD)を使用したシングルサインオン(SSO)に対応しています。

SSOによるログインを可能にするためには、Microsoft Entra IDを設定してから、HULFT SquareでSSOを設定してください。

このシナリオではMicrosoft Entra IDの設定について説明します。

説明

SSOご利用のためのポイント

HULFT Square はユーザーをグループ単位で管理しているため、すべてのユーザーがいずれかのグループに属している必要があります。HULFT SquareにアカウントがないユーザーがSSOで初めてHULFT Square でログインする場合、ログイン時にユーザーのアカウントが作成されます。そのユーザーをいずれかのグループに割り振る必要があります。

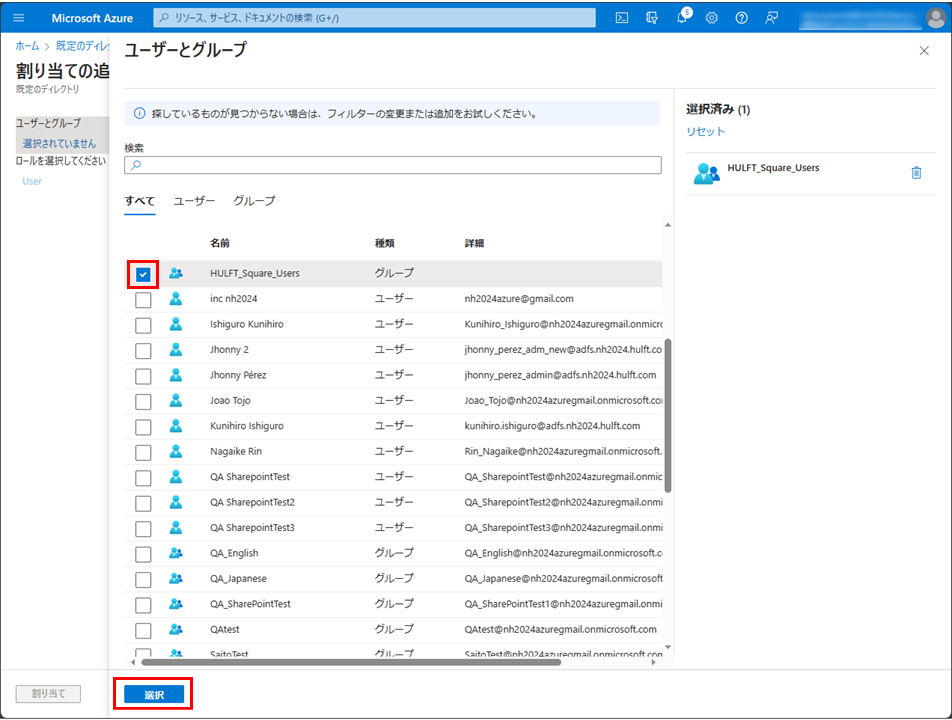

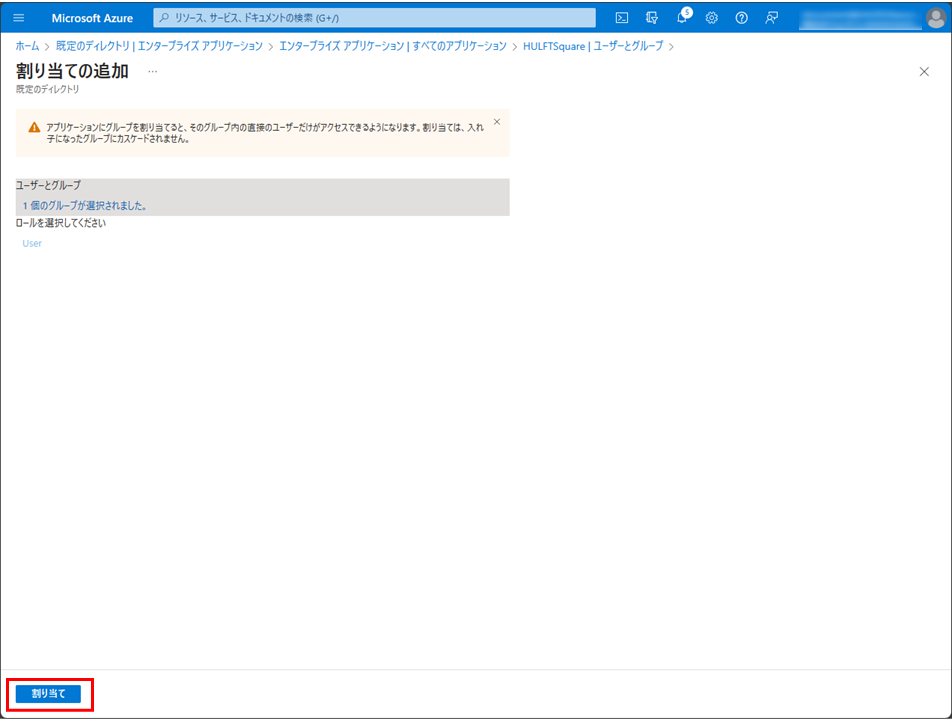

このチュートリアルでは、Microsoft Entra ID側にSSO利用ユーザーが属するセキュリティグループを作成し、HULFT Square 側のグループにマッピングすることで、ユーザーが指定されたグループにマッピングされるように設定しています。

HULFT Square上のグループ名とMicrosoft Entra ID上のグループ名は一致している必要があります。事前にHULFT Squareでグループを作成し、同名のグループをMicrosoft Entra ID上で作成することをお勧めします。

必要な作業と流れ

以下の順でMicrosoft Entra IDを設定します。

操作手順

事前準備

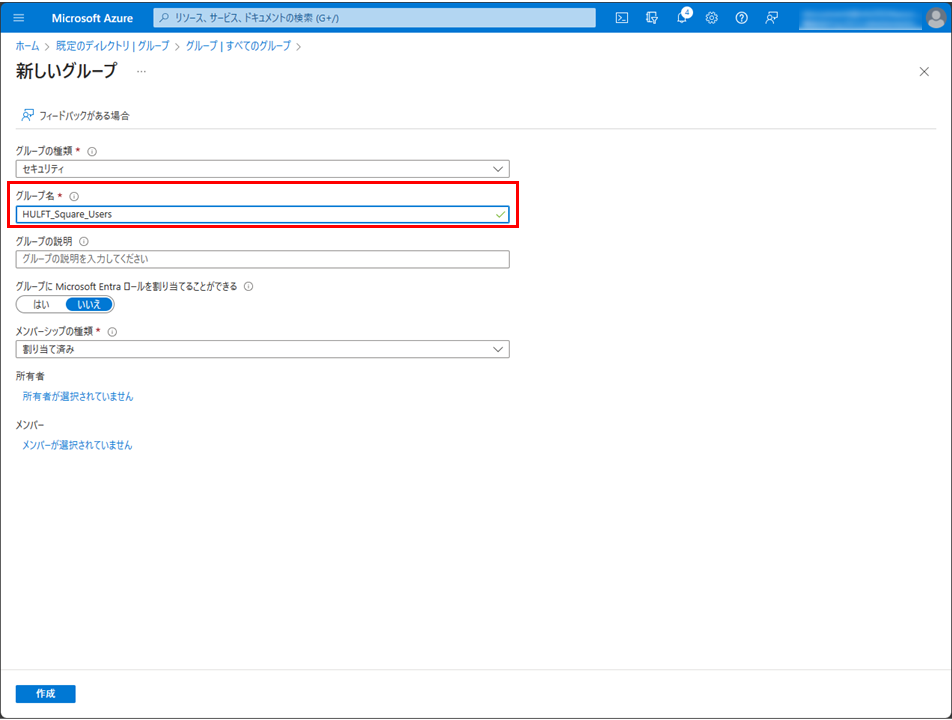

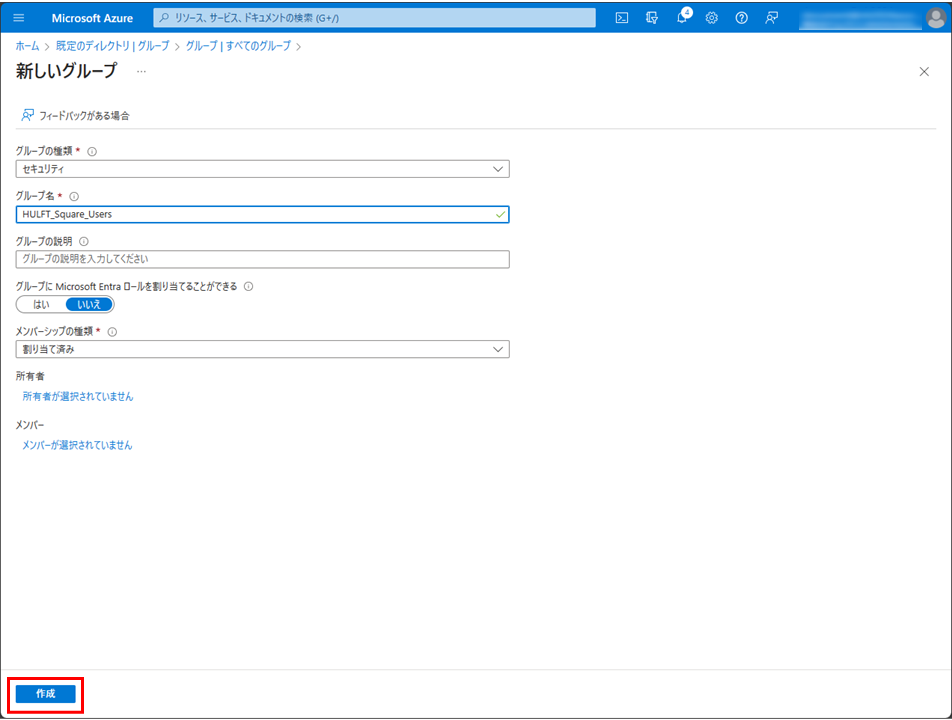

HULFT Squareの > ユーザー管理 > グループで、「HULFT_Square_Users」 という名前のグループを作成します。

> ユーザー管理 > グループで、「HULFT_Square_Users」 という名前のグループを作成します。

このグループには、すべてのユーザーが持つべき最小限のポリシーが割り当てられます。

グループの作成方法については、「グループを作成する」を参照してください。

SSOの設定

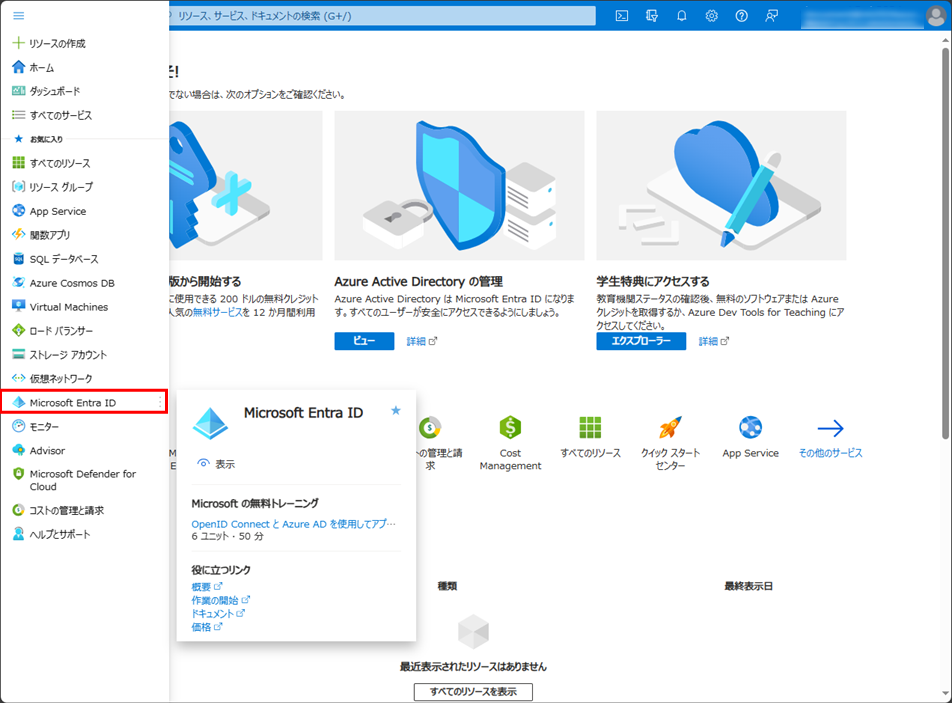

(1)[Microsoft Azure Portal]のアプリケーションを起動する

WebブラウザーからMicrosoft Azure Portalを起動します。Microsoft Entra IDの管理者ロールが割り当たったアカウントでサインインします。

-

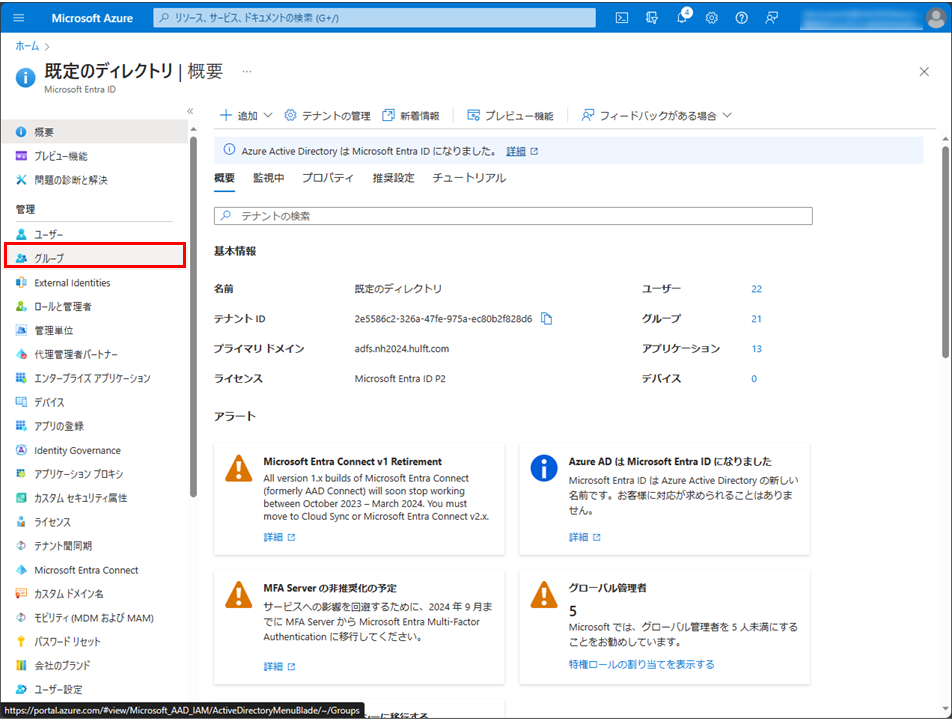

Azure ポータル メニューから、Microsoft Entra IDを選択します。

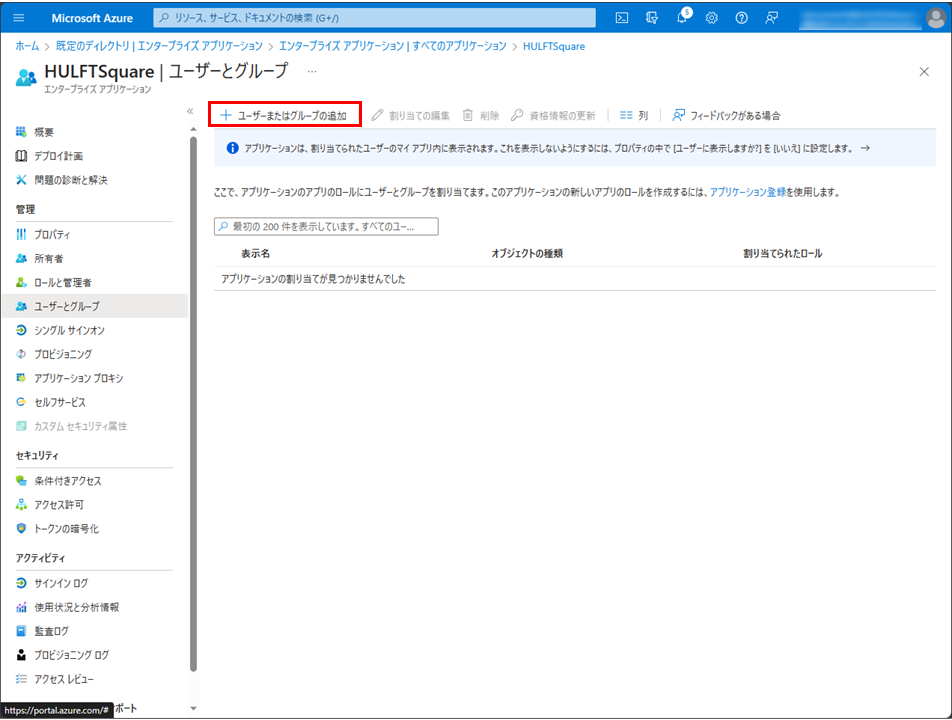

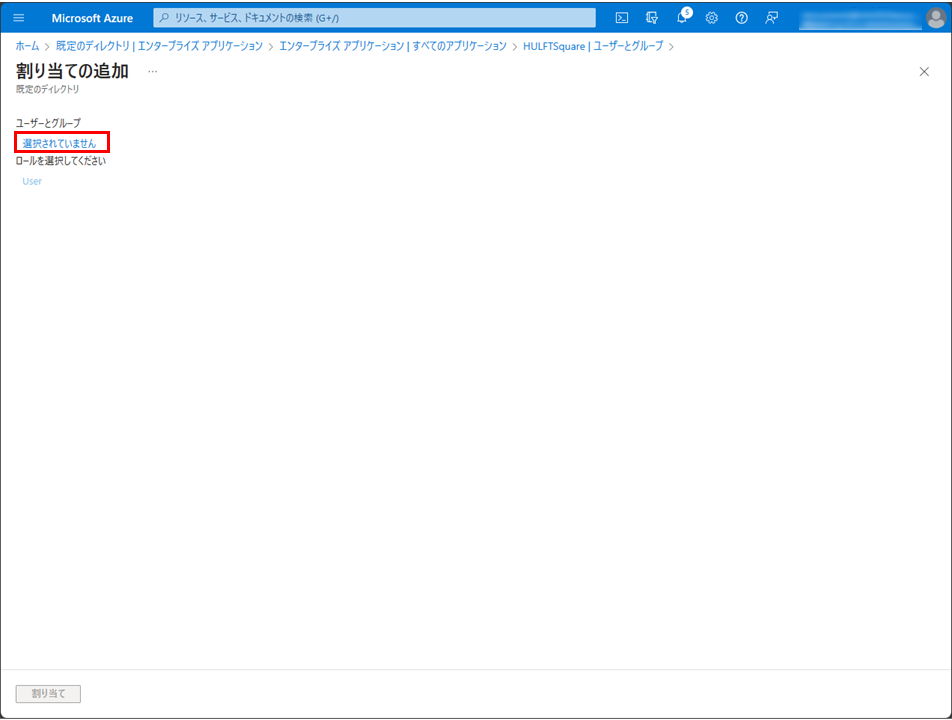

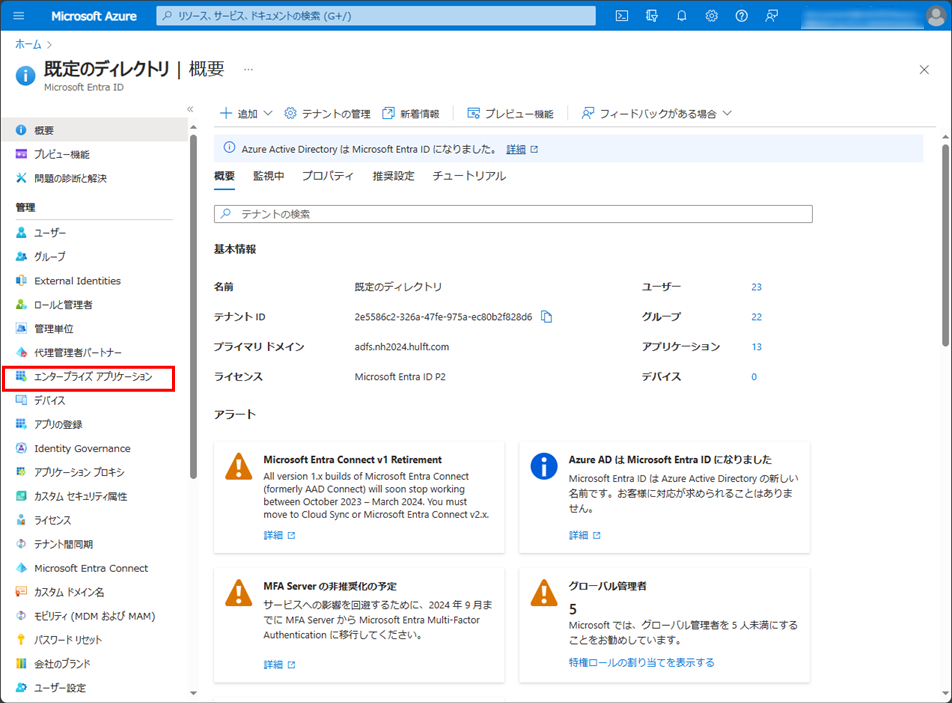

(2)[HULFTSquare]のアプリケーションを作成する

-

エンタープライズ アプリケーションを選択します。

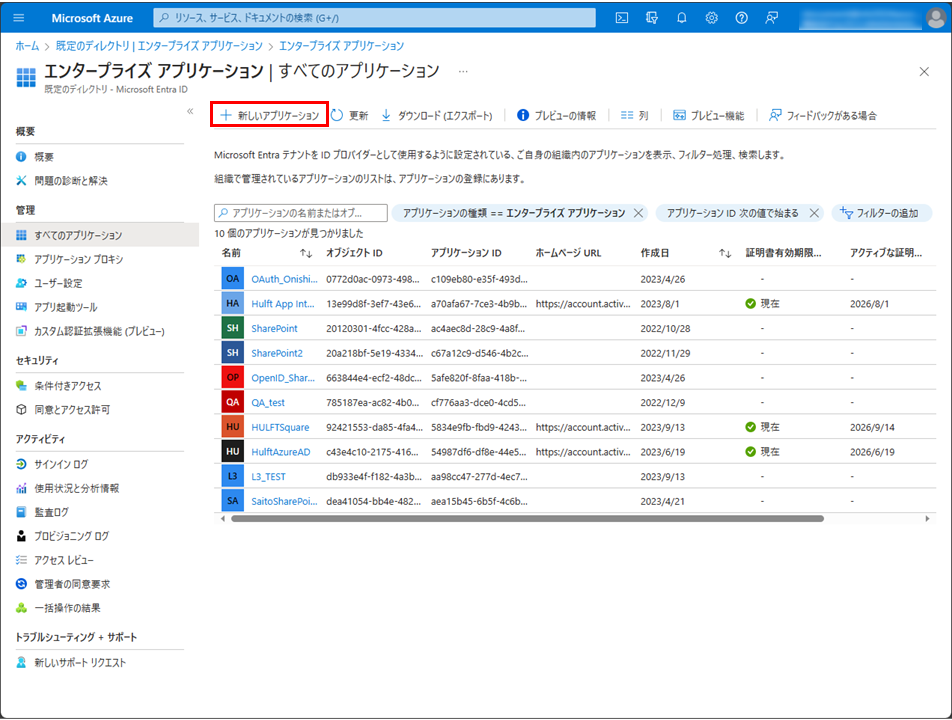

-

新しいアプリケーションを選択します。

-

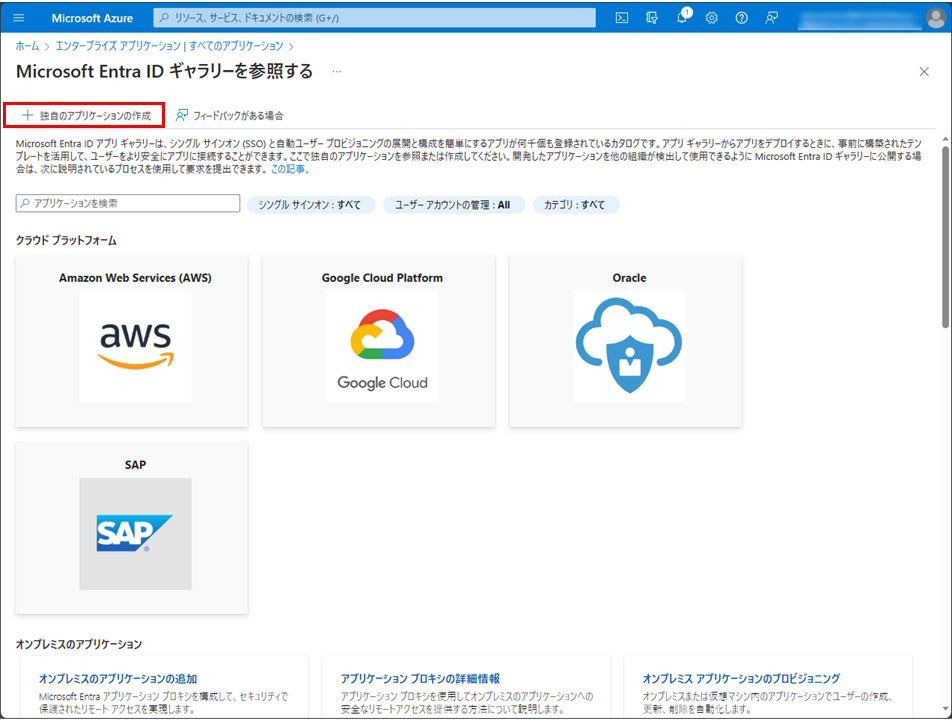

Microsoft Entra IDギャラリーの参照メニューの上部にある独自のアプリケーションの作成を選択します。

-

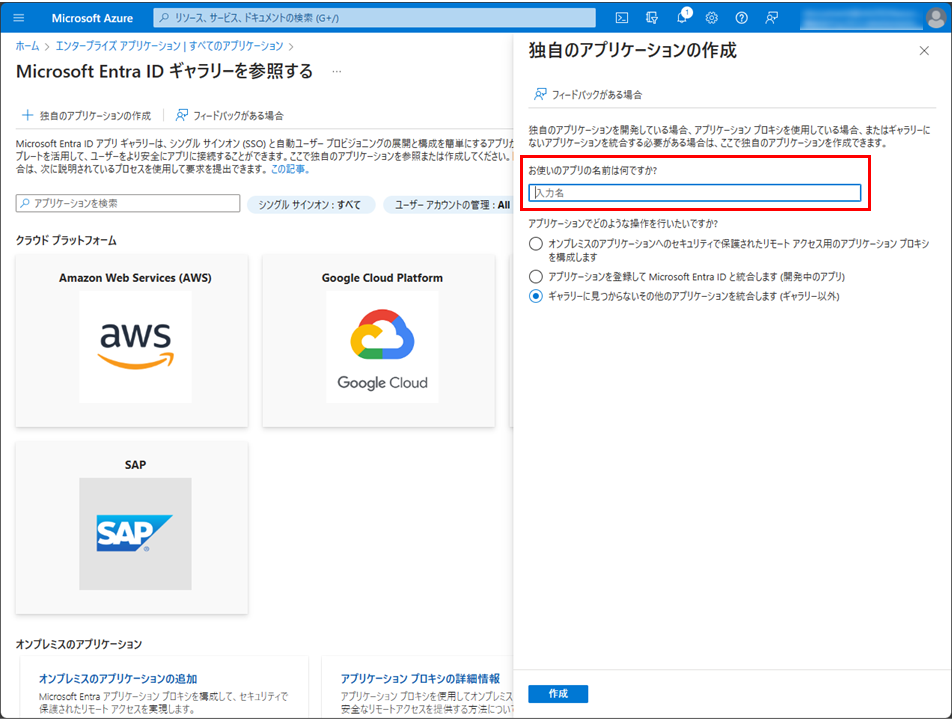

独自のアプリケーションの作成ページで、お使いのアプリの名前は何ですか?にHULFTSquareと入力します。

-

アプリケーションでどのような操作を行いたいですか?の選択肢で、ギャラリーに見つからないその他のアプリケーションを統合します(ギャラリー以外)を選択します。

-

作成を選択します。

(3)(2)で作成したアプリケーションにSAMLによるシングルサインオンを設定する

-

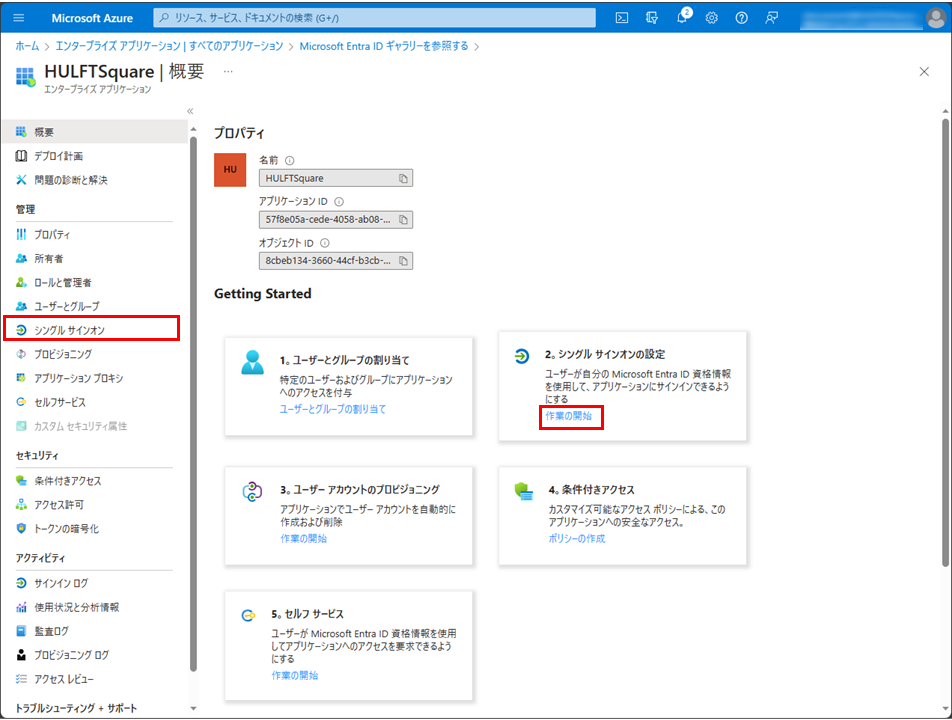

Azure ポータル メニューで、シングル サインオンを選択します。

= 備考 =概要 > Getting Startedから、2.シングルサインオンの設定にある作業の開始を選択しても遷移できます。

-

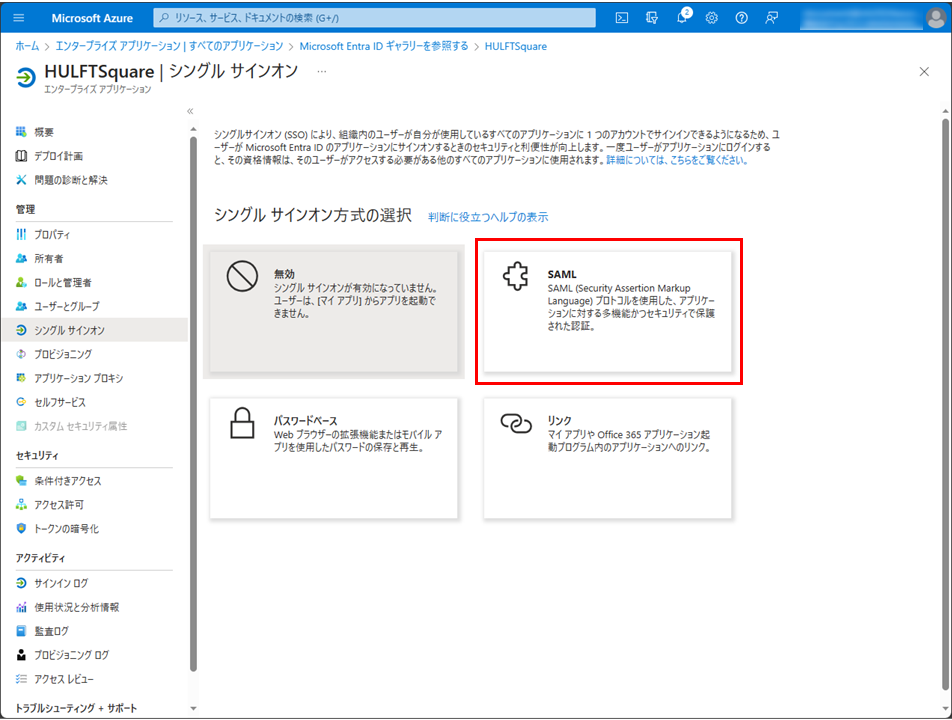

SAMLを選択します。

-

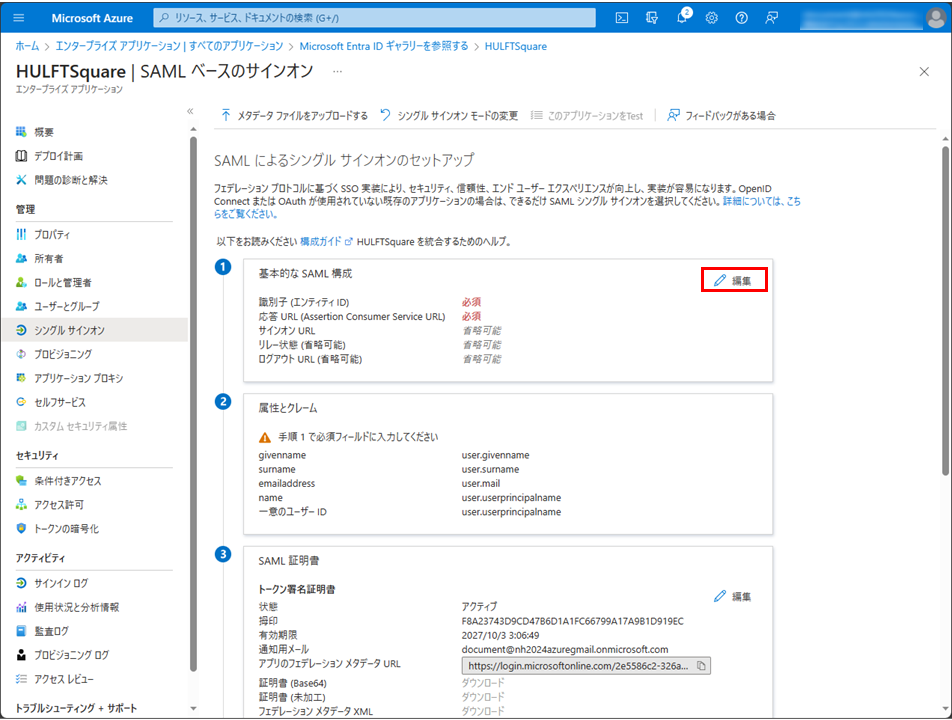

SAMLによるシングル サインオンのセットアップページで、基本的なSAML構成の編集を選択します。

-

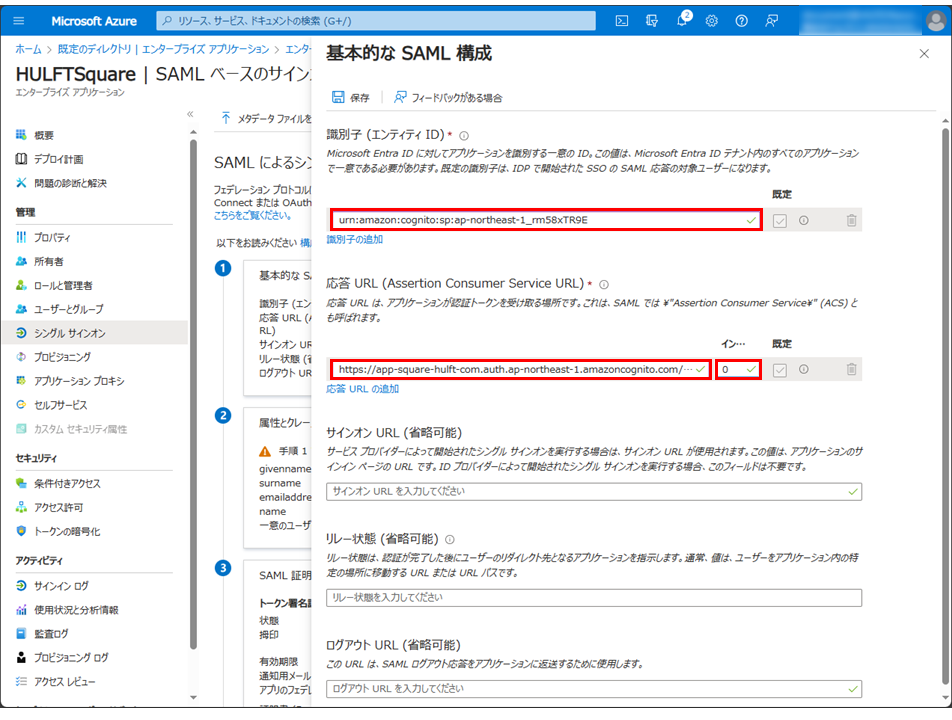

基本的なSAML構成セクションで、以下に示すように項目を設定します。

2025/12/14以降からHULFT Squareを契約しているお客様、または2025/12/14より前からHULFT Squareを契約しているお客様でユーザーのメールアドレスを変更した場合

項目名

設定内容

識別子の追加

urn:amazon:cognito:sp:ap-northeast-1_i6SZQC7wv

応答URLの追加

https://app2-square-hulft-com.auth.ap-northeast-1.amazoncognito.com/saml2/idpresponse

インデックス

0

2025/12/14より前からHULFT Squareを契約しているお客様で、かつユーザーのメールアドレスを変更していない場合

項目名

設定内容

識別子の追加

urn:amazon:cognito:sp:ap-northeast-1_rm58xTR9E

応答URLの追加

https://app-square-hulft-com.auth.ap-northeast-1.amazoncognito.com/saml2/idpresponse

インデックス

0

-

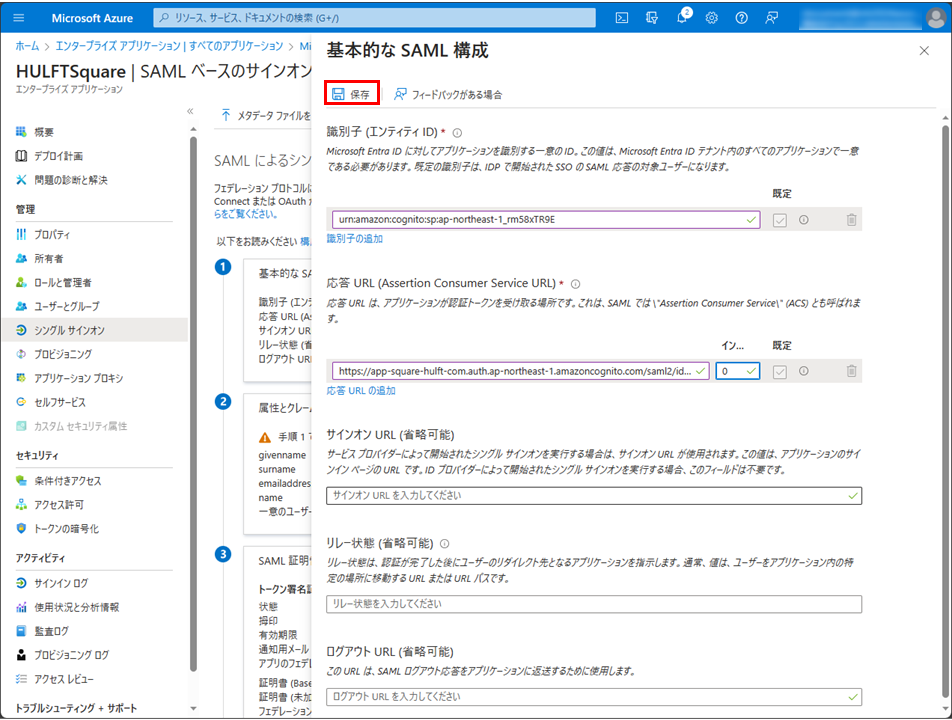

保存を選択します。

-

右上にある

を選択し、基本的なSAML構成ページを閉じます。

を選択し、基本的なSAML構成ページを閉じます。Microsoft Entra ID上のグループをHULFT Squareのグループにマッピングしない場合、以上でMicrosoft Entra IDの設定は完了です。

= 備考 =エンタープライズアプリケーションにグループの割り当てを行わない場合、SSO経由でユーザーが追加されたときにHULFT Square上でどのグループにも属していないユーザーとなります。そのため、管理者が手動で適切なグループを割り当ててください。

エンタープライズアプリケーションをグループに割り当てるためには、Microsoft Entra ID上でEnterprise Mobility + Security E5を有効化する必要があります。

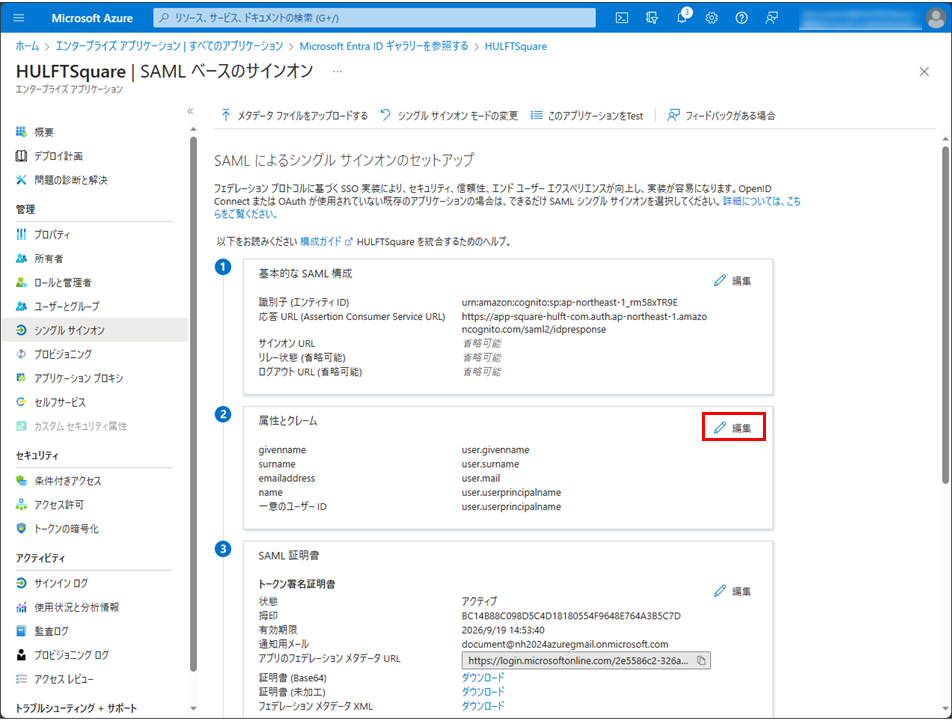

マッピングを行う場合、引き続き以下の手順を実施してください。

-

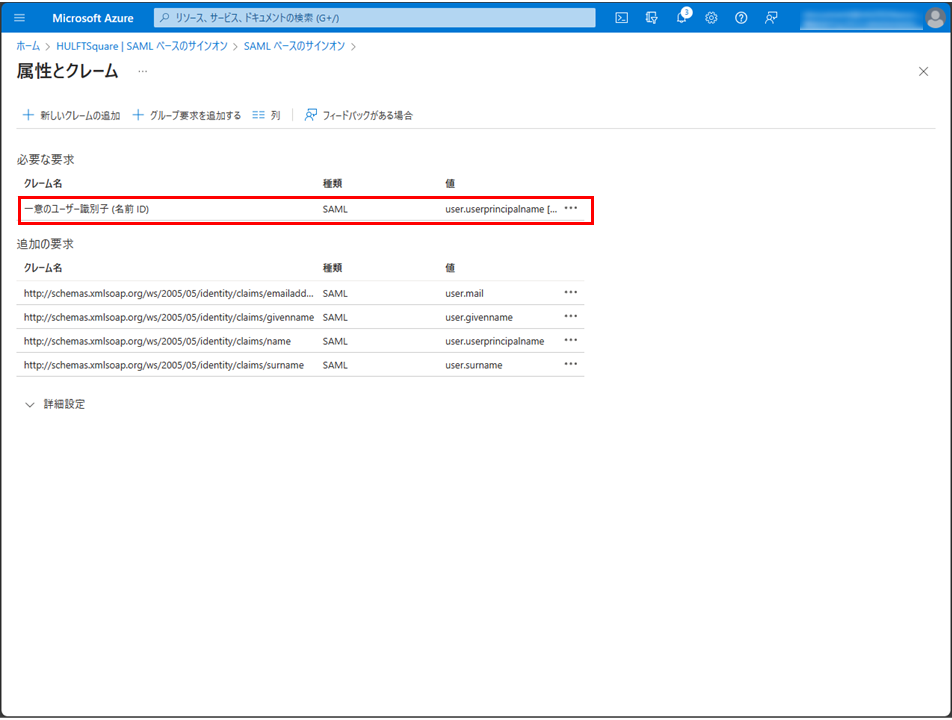

SAMLによるシングル サインオンのセットアップページで、属性とクレームの編集を選択します。

-

必要な要求のクレーム名にある、一意のユーザー識別子(名前 ID)を選択します。

-

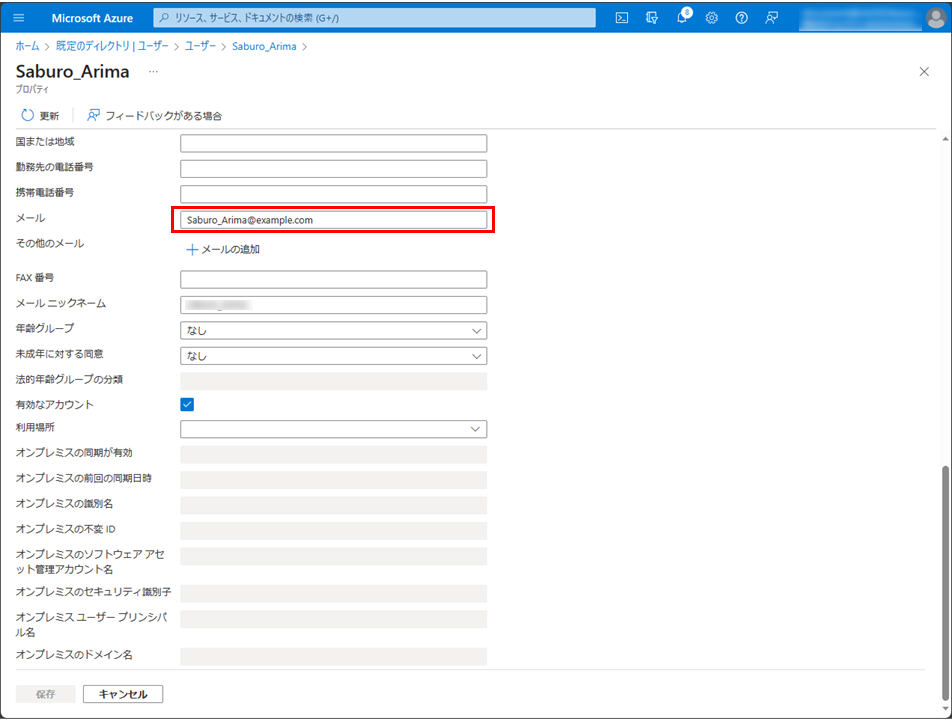

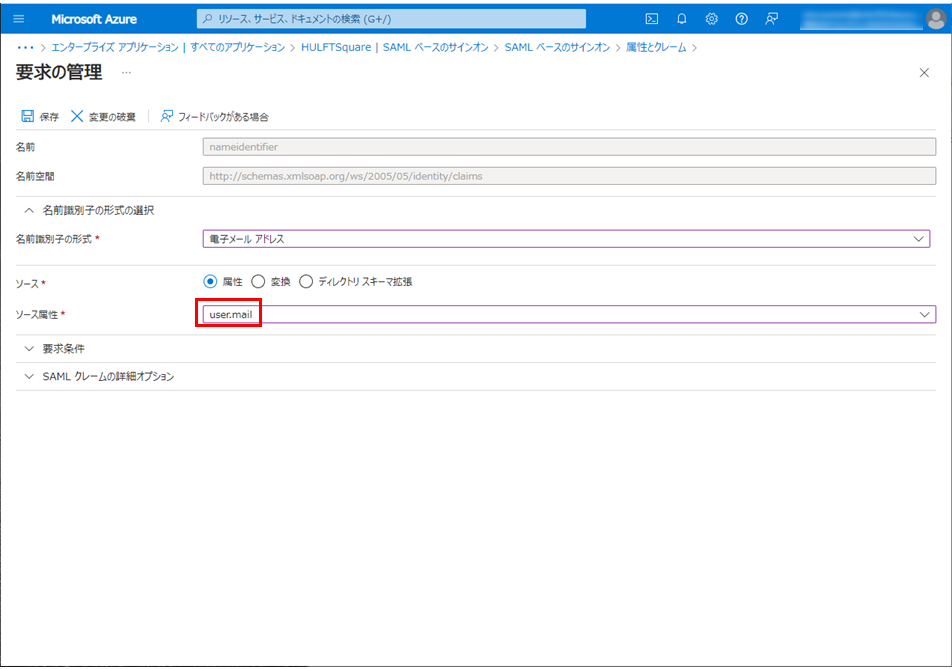

ソース属性の設定値が「user.mail」ではない場合、「user.mail」に変更して保存を選択します。

-

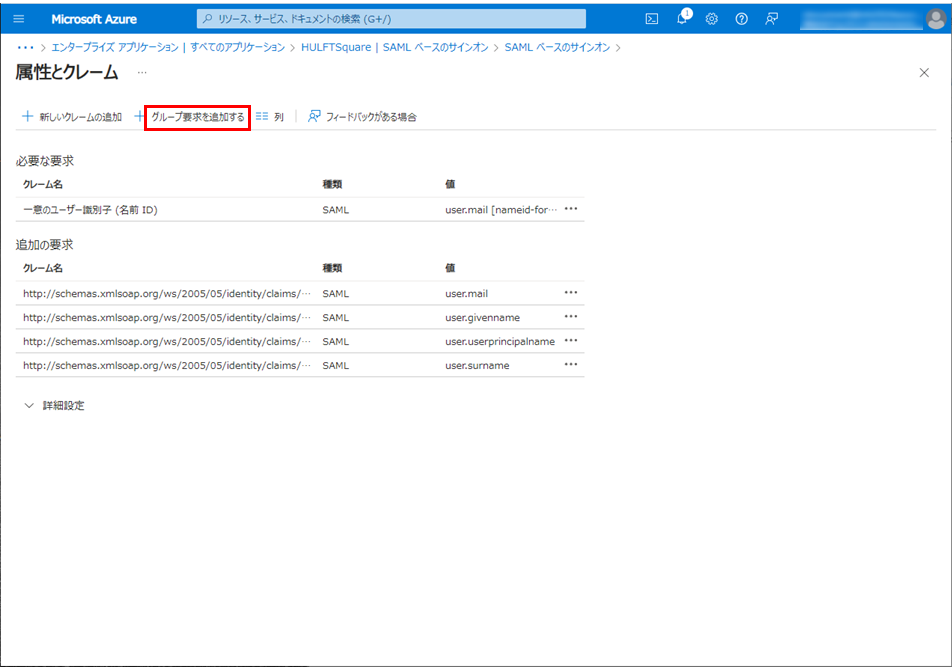

グループ要求を追加するを選択します。

-

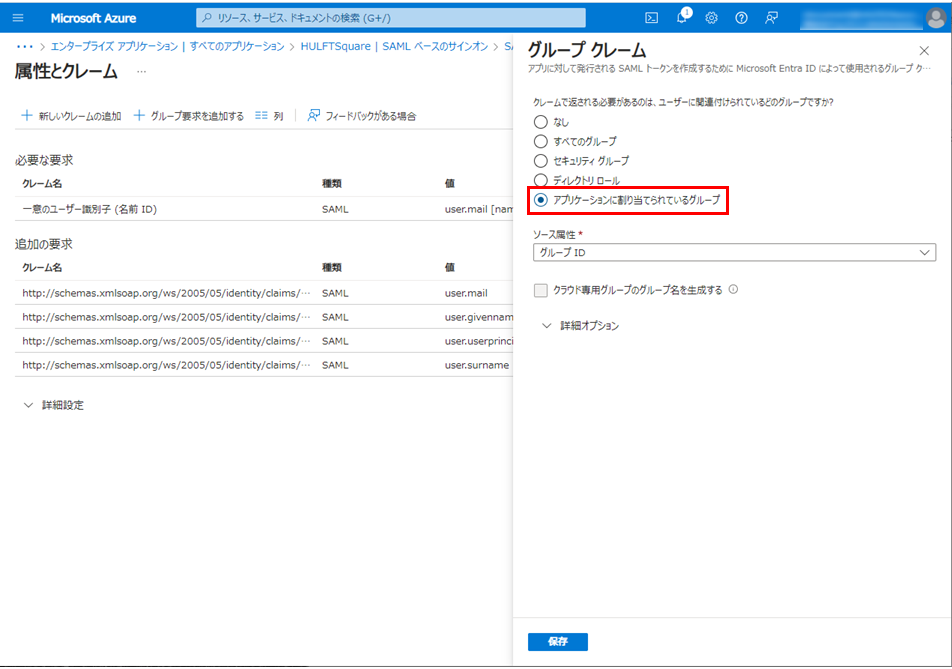

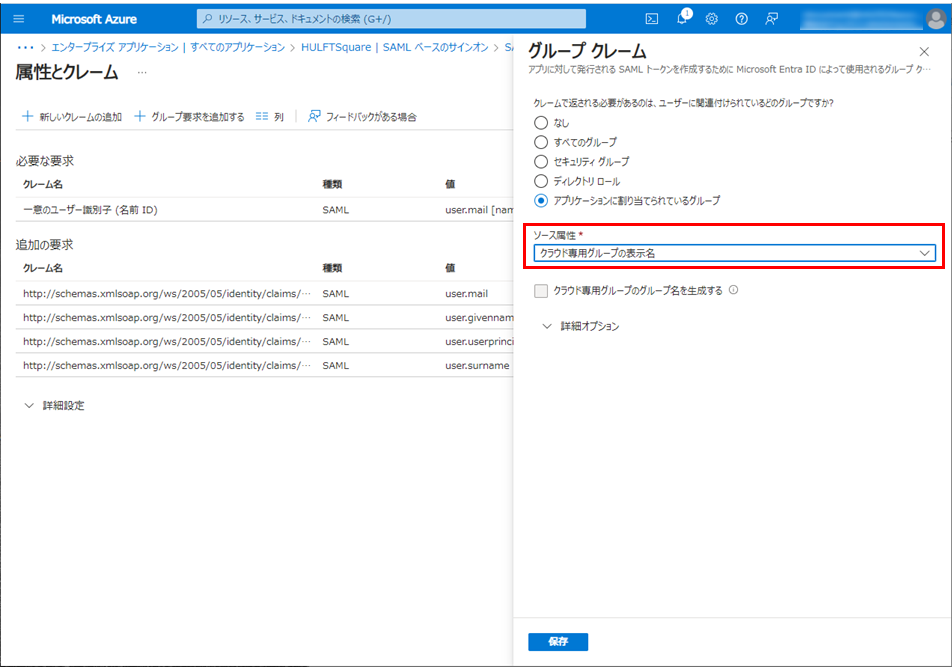

グループ クレームセクションのクレームで返される必要があるのは、ユーザーに関連づけられているどのグループですか?で、アプリケーションに割り当てられているグループを選択します。

-

ソース属性で、クラウド専用グループの表示名を選択します。

-

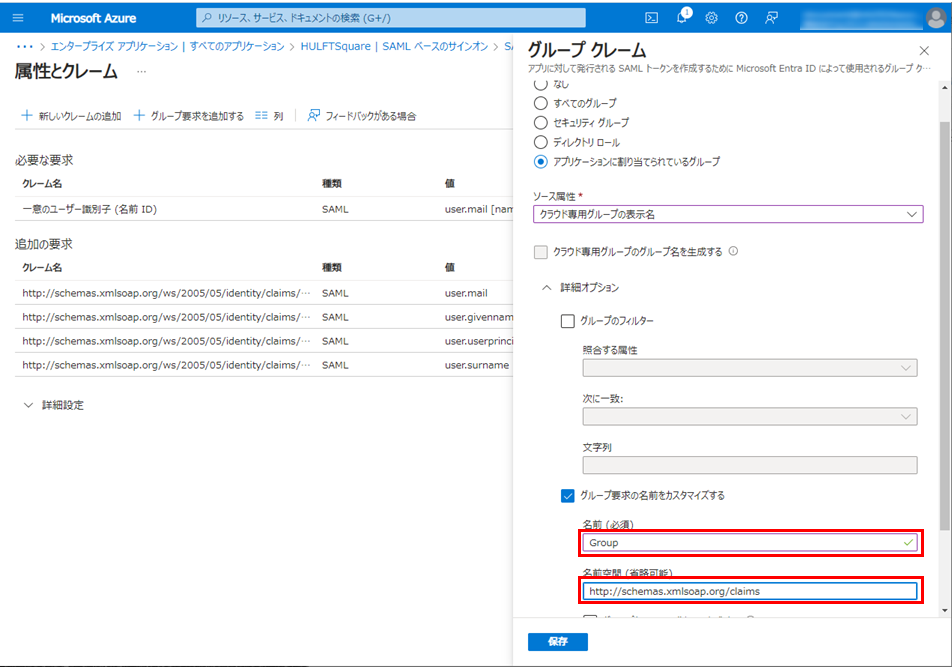

詳細オプションを開き、グループ要求の名前をカスタマイズするを選択し、以下の内容を入力します。

項目名

設定内容

名前

Group

名前空間

http://schemas.xmlsoap.org/claims

-

保存を選択します。

-

右上にある

を選択し、属性とクレームセクションを閉じます。

を選択し、属性とクレームセクションを閉じます。 -

属性とクレームセクションに以下の内容が追加されていることを確認します。

属性

クレーム

グループ

user.groups

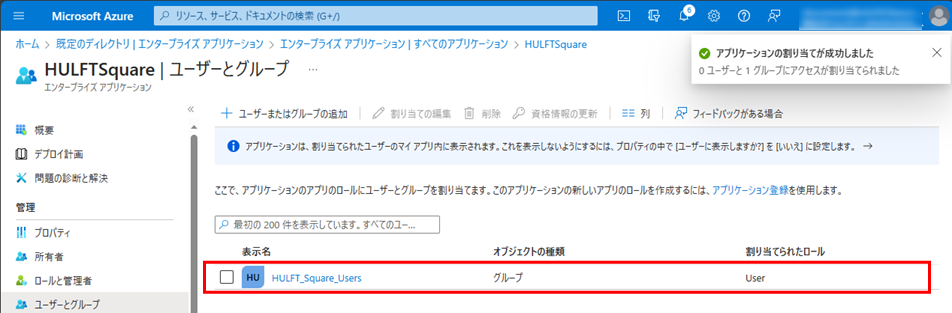

グループの自動割り当て

HULFT SquareにSSO経由で新規ユーザーを登録する際には、ユーザーをHULFT_Square_Usersグループメンバーに追加した上で、SSOをご利用ください。

これでお客様のMicrosoft Entra IDでの設定は終わりです。