導入後の確認

HULFT10 for Container Services導入後の確認について説明します。

作成されたリソースの確認方法

CloudFormation により作成されたリソースはスタック画面のリソースタブから確認することができます。

新規作成されたVPCのネットワーク構成

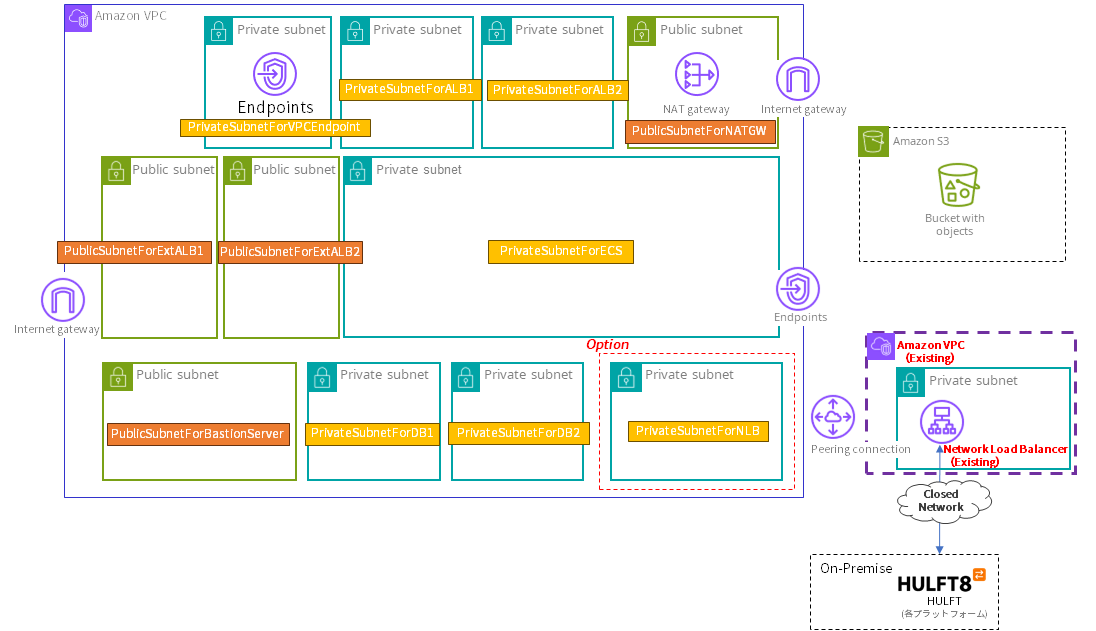

CloudFormation NewDeployTemplate1の実行により作成されるネットワークは「図1.4 CloudFormation NewDeployTemplate1の実行により作成されるネットワーク」の状態になっています。

図中のスタック出力キー名については、「表1.5 プライベートサブネットのスタック出力キー名」および「表1.6 パブリックサブネットのスタック出力キー名」を参照してください。

|

※ |

|

図をクリックすると、図が拡大表示されます。再度クリックすると図を閉じることができます。 |

|

スタック出力キー名 |

リソース名連番 |

ルートテーブルの指定 |

役割 |

|---|---|---|---|

|

PrivateSubnetForDB1 PrivateSubnetForDB2 |

private-01 private-02 |

無 |

Amazon Aurora MySQL用サブネット |

|

PrivateSubnetForECS |

private-03 |

有 |

ECS用サブネット ルートテーブルは以下の設定が行われている

|

|

PrivateSubnetForNLB |

private-04 |

有 |

NLB用サブネット ルートテーブルは以下の設定が行われている

|

|

PrivateSubnetForALB1 PrivateSubnetForALB2 |

private-05 private-06 |

無 |

内部ALB用サブネット |

|

PrivateSubnetForVPCEndpoint |

private-07 |

無 |

VPCエンドポイント用サブネット |

|

スタック出力キー名 |

リソース名連番 |

ルートテーブルの指定 |

役割 |

|---|---|---|---|

|

PublicSubnetForExtALB1 PublicSubnetForExtALB2 |

public-01 public-02 |

有 |

外部ALB用サブネット |

|

PublicSubnetForNATGW |

public-03 |

有 |

NATゲートウェイ用サブネット |

|

PublicSubnetForBastionServer |

public-04 |

有 |

外部から接続できるEC2インスタンスを作成する際に使用(導入時は利用しない) |

サブネットの論理IDと物理IDは以下の手順で確認できます。

-

CloudFormation NewDeployTemplate1の実行スタックのリソースを開きます。

-

論理IDNetwork1でネストされたスタックのリソースを開きます。

-

論理IDVPC1でネストされたスタックのリソースを開きます。

VPCエンドポイントの論理IDと物理IDは以下の手順で確認できます。

-

CloudFormation NewDeployTemplate1の実行スタックのリソースを開きます。

-

論理IDNetwork1でネストされたスタックのリソースを開きます。

-

論理IDRouteTable1でネストされたスタックのリソースを開きます。

VPCエンドポイントのスタック出力キー名は「表1.7 VPCエンドポイントのスタック出力キー名」のとおりです。

|

スタック出力キー名 |

サービス名 |

エンドポイントタイプ |

役割 |

|---|---|---|---|

|

FargateVPCEndpointForS3 |

com.amazonaws.ap-northeast-1.s3 |

Gateway |

S3バケットへの転送をプライベート接続で行うためのGateway型エンドポイント |

|

FargateVPCEndpointForSecretsManager |

com.amazonaws.ap-northeast-1.secretsmanager |

Interface |

Secrets Managerからの値取得に使用 |

|

FargateVPCEndpointForCloudWatch |

com.amazonaws.ap-northeast-1.monitoring |

Interface |

CloudWatchへのログ書き込みに使用 |

セキュリティグループの論理IDと物理IDは以下の手順で確認できます。

-

CloudFormation NewDeployTemplate1の実行スタックのリソースを開きます。

-

論理IDNetwork1でネストされたスタックのリソースを開きます。

-

論理IDFargateSecurityGroupでネストされたスタックのリソースを開きます。

セキュリティグループのスタック出力キー名は「表1.8 セキュリティグループのスタック出力キー名」のとおりです。

|

スタック出力キー名 |

リソース名連番 |

使用される場所 |

説明 |

|---|---|---|---|

|

FargateSGForDuaringServiceConnection |

01 |

内部ALB |

以下からのアクセスを許可

|

|

FargateSGForBastionServer |

02 |

外部から接続するEC2インスタンスを作成するときに使用 |

空のルールで作成 |

|

FargateSGForDB |

03 |

Amazon Aurora MySQL |

以下からのアクセスを許可

|

|

FargateSGForECSService |

04 |

転送コンテナ/管理コンテナ |

以下からのアクセスを許可

|

|

FargateSGForCloudWatch |

05 |

CloudWatchエンドポイント |

以下からのアクセスを許可

|

|

FargateSGForExtALB |

07 |

外部ALB |

以下からのアクセスを許可

|

|

FargateSGForSecretsManager |

08 |

Secrets Managerエンドポイント |

以下からのアクセスを許可

|