コマンドプロンプト(UNIX/Linux版の場合シェル)を起動します。鍵を生成するには、keytool -genkeypairコマンドを用います。このコマンドは、DataSpiderServer用の鍵のペア(公開鍵および関連する非公開鍵)を生成し、-keystoreオプションで指定したキーストアに格納します。公開鍵は自己署名証明書でラップされます。

HTTPS通信を有効にするためのキーストアの配置場所は以下の通りです。

- $DATASPIDER_HOME\server\system\common\classes\.keystore

|

keytool -genkeypair -keyalg RSA -keystore $DATASPIDER_HOME\server\system\common\classes\.keystore -alias <エイリアス名>

キーストアのパスワードを入力してください: changeit 姓名は何ですか。 [Unknown]: hostname 組織単位名は何ですか。 [Unknown]: CS 組織名は何ですか。 [Unknown]: companyname 都市名または地域名は何ですか。 [Unknown]: Minato-ku 都道府県名または州名は何ですか。 [Unknown]: Tokyo この単位に該当する2文字の国コードは何ですか。 [Unknown]: JP CN=hostname, OU=CS, O=companyname, L=Minato-ku, ST=Tokyo, C=JPでよろしいですか。 [いいえ]: はい <エイリアス名>の鍵パスワードを入力してください (キーストアのパスワードと同じ場合はRETURNを押してください): ※キーストアのパスワードと同じにするのでEnterキーを打鍵します。 |

keytool -genkeypairコマンドを実行すると、姓名(CN)、組織単位名(OU)、組織名(O)、都市名または地域名(L)、都道府県名または州名(ST)、国コード(C)の項目の入力が求められます。

項目の説明

| 項目 | 指定する情報 | 注意点 |

|---|---|---|

| 姓名(CN) | DataSpiderServer稼働OSのホスト名を指定します。 | CAによってはブラウザで指定するURLのドメイン名と一致させる必要があります。 |

| 組織単位名(OU) | 部門・部署名など、任意の識別名称を指定します。 | CAによっては英語名称で指定するなど、使用できる文字や文字数に制限があります。 |

| 組織名(O) | 組織名を指定します。 | CAによっては使用できる文字や文字数に制限があります。 |

| 都市名または地域名(L) | 組織の所在地情報(市区町村名)を指定します。 | CAによっては使用できる文字や文字数に制限があります。 |

| 都道府県名または州名(ST) | 組織の所在地情報(都道府県名)を指定します。 | CAによっては使用できる文字や文字数に制限があります。 |

| 国コード(C) | ISO規定の国コードを指定します。 | 日本は「JP」です。

ISO規定の国コードについては、「Online Browsing Platform (OBP)」(https://www.iso.org/obp/ui/#search)を参照してください。 ISO規定の国コードについては、「Online Browsing Platform (OBP)」(https://www.iso.org/obp/ui/#search)を参照してください。 |

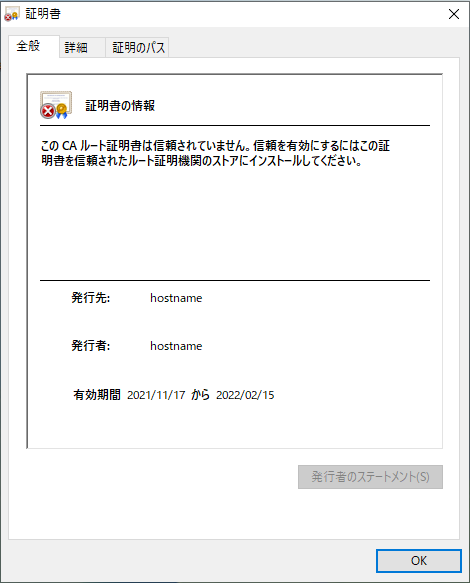

生成される証明書の有効日数は90日です。それ以上の日数を設定する場合は、-validityオプションで証明書の有効日数を指定します。

例:証明書の有効日数を180日に指定する場合

| keytool -genkeypair -keyalg RSA -keystore $DATASPIDER_HOME\server\system\common\classes\.keystore -alias <エイリアス名> -validity 180 |

自己署名証明書のまま運用する場合は、本手順は不要です。

自己署名証明書のまま運用する場合は、本手順は不要です。

keytool -certreqコマンドを用いて証明書署名要求(CSR)を作成し、csrファイルに格納します。

| keytool -certreq -keystore $DATASPIDER_HOME\server\system\common\classes\.keystore -alias <エイリアス名> -file <CSRファイル名>.csr |

ここで生成されたファイル(*.csr)は、VeriSignなどのCAに提出します。CAは要求者を(通常はオフラインで)認証し、要求者の公開鍵を認証した署名付きの証明書を送り返します。場合によっては、CAが証明書の連鎖を返すこともあります。証明書の連鎖では、各証明書が連鎖内のその前の署名者の公開鍵を認証します。

自己署名証明書のまま運用する場合は、本手順は不要です。

自己署名証明書のまま運用する場合は、本手順は不要です。

keytool -importcertコマンドを用いてCAから署名された証明書(または証明連鎖)をインポートします。このとき、CAの証明書(中間CAよりサーバ証明書を取得した際には、そのルートCAまでの証明書も含む)が、信頼するCAの証明書としてキーストアにインポートされている必要があります。

- CAの証明書のインポート

必要に応じて、以下のコマンドでCAの証明書のインポートを行ってください。

keytool -importcert -noprompt -trustcacerts -keystore $DATASPIDER_HOME\server\system\common\classes\.keystore -alias <CAのエイリアス名> -file <CAのCERTファイル名>

- サーバ証明書のインポート

keytool -importcert -noprompt -trustcacerts -keystore $DATASPIDER_HOME\server\system\common\classes\.keystore -alias <エイリアス名> -file <CAから署名された証明書(または証明連鎖)>

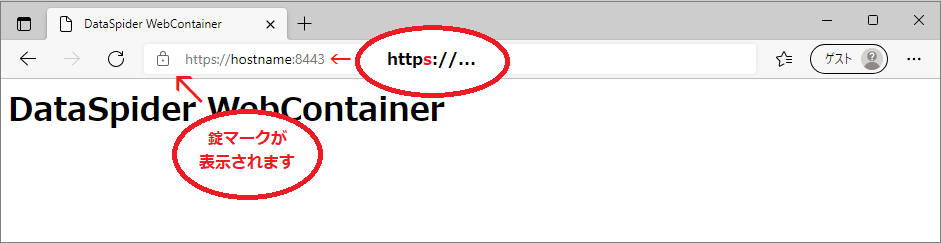

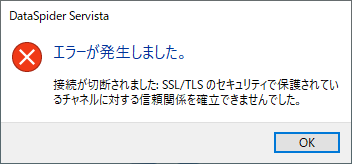

コントロールパネルの[DataSpiderServerの設定]-[セキュリティ]タブで[HTTPSを有効にする]にチェックを入れ、HTTPS通信時のポート番号とキーストアパスワードを設定します。

keytoolとは、Javaで提供されている鍵と証明書を管理するためのユーティリティです。

keytoolとは、Javaで提供されている鍵と証明書を管理するためのユーティリティです。